Cada día nos encontramos con personas que han sido estafadas por email, ya sea por descargar un archivo adjunto que contenía un virus o por clicar en un enlace donde te pedía el usuario y contraseña para verificar que tu dispositivo se encontraba bien. Pero, ¿cómo nos ha podido pasar esto? Si el email viene directamente de la Agencia Tributaria o de mi compañía de teléfono o de mi banco… Pues bien, aunque tu creas que el email viene de una persona que confías, realmente no es así. Esta técnica utilizada por los hackers es llamada email spoofing. Te contamos en qué consiste.

El email spoofing o correo de suplantación de identidad, es una técnica empleada en los ataques de spam y de phishing para hacerle pensar a un usuario que un mensaje proviene de una persona o entidad que conocen o en la que confían. En los ataques de spoofing, el remitente falsifica los encabezados del correo electrónico para que el software cliente muestre la dirección de remitente fraudulenta, que la mayoría de los usuarios acepta tal como la ven. A menos que inspeccionen cuidadosamente el encabezado, los usuarios solamente verán el remitente falso en el mensaje. Si es un nombre que reconocen, es más probable que confíen en este. De esta manera, hacen clic en enlaces malintencionados, abren archivos adjuntos que contienen malware, envían datos delicados y hasta hacen transferencias de dinero de la empresa.

¿Cómo funciona el email spoofing?

El objetivo del spoofing es convencer a los usuarios de que el correo electrónico proviene de alguien que conocen o en quien confían. En la mayoría de los casos, un colega, proveedor de internet, banco o marca. Haciendo uso de esa confianza, el atacante le pide al destinatario que divulgue información o que tome otras acciones (normalmente hacer clic en enlace para verificar tus datos).

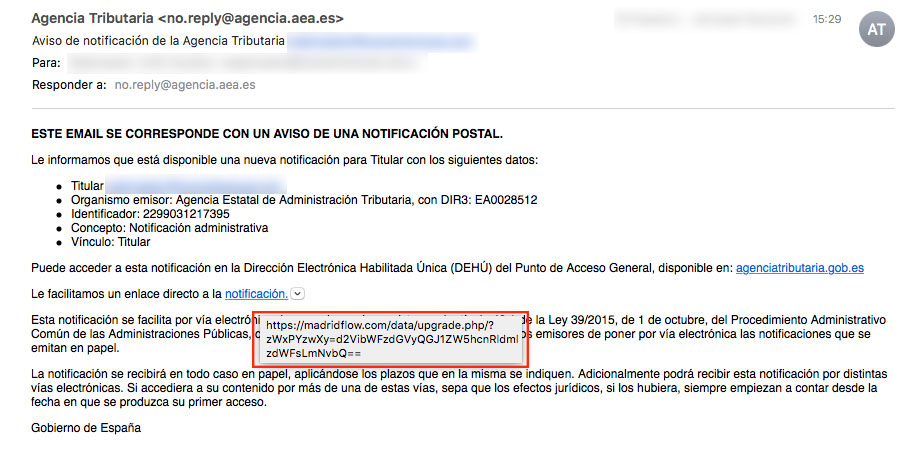

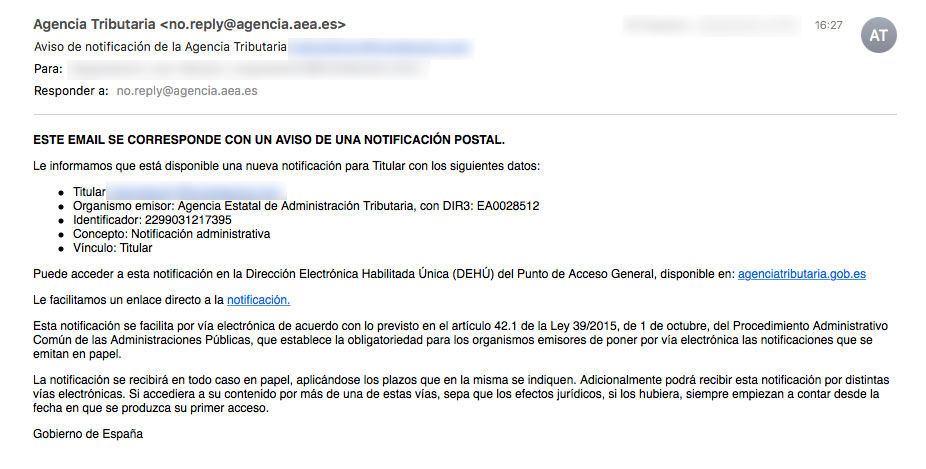

Por ejemplo, un atacante podría crear un correo electrónico que parezca que proviene de la Agencia Tributaria (AEAT). El mensaje le dice al usuario que hay una notificación pendiente y que pueden acceder a visualizar dicha notificación a través del enlace que te ponen. Si el engaño funciona y el usuario escribe sus credenciales, ahora el atacante cuenta con credenciales para ingresar en su panel de la Agencia Tributaria y obtener todos sus datos.

Para el usuario, un mensaje de correo electrónico con suplantación de identidad parece legítimo, y muchos atacantes toman elementos de la página web oficial para lograr que el mensaje sea más creíble. Aquí le planteamos un ejemplo de un ataque de phishing de la Agencia Tributaria con un remitente suplantado:

¿Cómo podemos identificarlo?

Existen diferentes pautas y elementos clave a la hora de saber si estamos siendo víctimas de un email spoofing. Para ello, existen dos perfiles diferentes a la hora de ser víctimas: la víctima directa y la indirecta; pero en cualquier caso, el objetivo del atacante sigue siendo el mismo: engañar a sus víctimas directas para obtener un beneficio económico o datos personales o financieros, bajo el pretexto de que es algo urgente, mediante un enlace fraudulento a una web falsa o adjuntos con malware.

Lo más importante cuando tratamos de identificar este tipo de correos fraudulentos es ser pacientes y detenernos unos minutos, especialmente cuando lidiamos con cientos de mensajes en nuestro día a día. Interpretando las cabeceras de los correos, podremos recabar información muy valiosa para nuestra investigación:

- Datos relativos al emisor y al receptor.

- Los servidores de correo intermedios por los que el mensaje ha pasado desde que se envió.

- El cliente del correo utilizado para enviar el email.

- Las fechas de envío y recepción.

Aunque esta información pueda permanecer oculta a simple vista, es posible visualizarla desde nuestro gestor de correos fácilmente. Veámoslo:

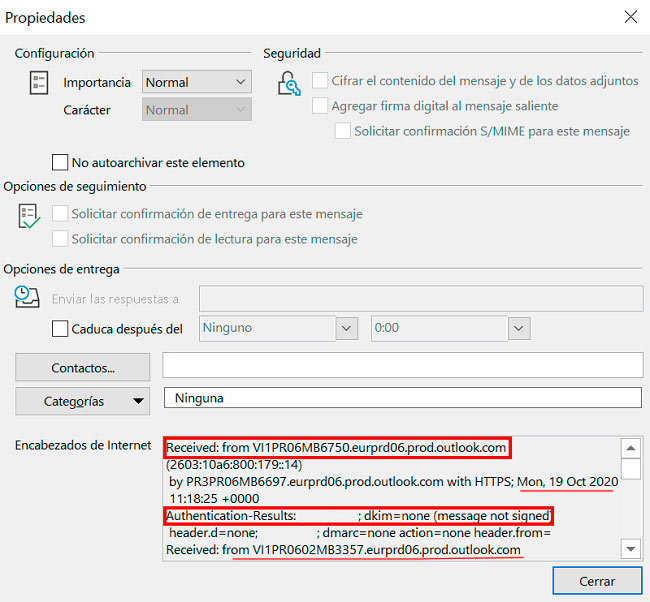

Microsoft Outlook

- Haremos doble clic sobre el mensaje para abrirlo en una ventana nueva.

- Luego, seleccionamos Archivo > Información > Propiedades.

- En la ventana abierta, en Encabezados de Internet, veremos toda esta información:

Gmail

- Abriremos el correo a analizar.

- Luego, haremos clic en el icono de los tres puntos y seleccionaremos Ver origen del mensaje:

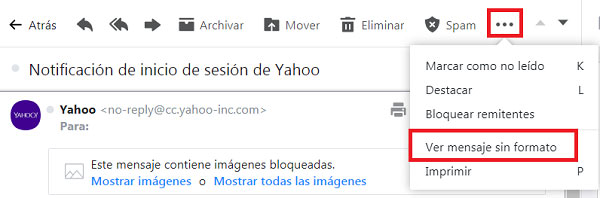

Yahoo

- Una vez seleccionado el correo, haremos clic sobre el icono de los tres puntos y Ver mensaje sin formato.

- La cabecera del correo se nos mostrará a continuación:

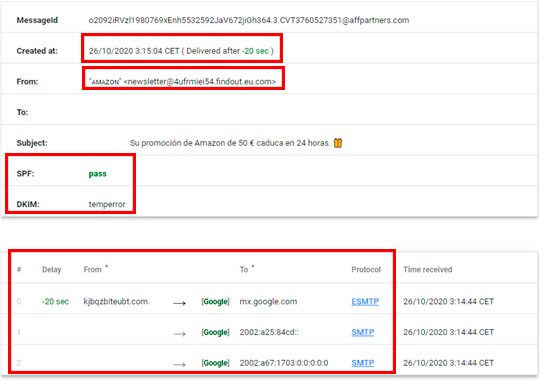

Sin embargo, la información que podemos recabar de estas cabeceras puede ser algo confusa. Por ello, existen herramientas que nos facilitan esta interpretación, como es el caso de MessageHeader. Al pegar la cabecera en esta herramienta desglosaremos la información del siguiente modo:

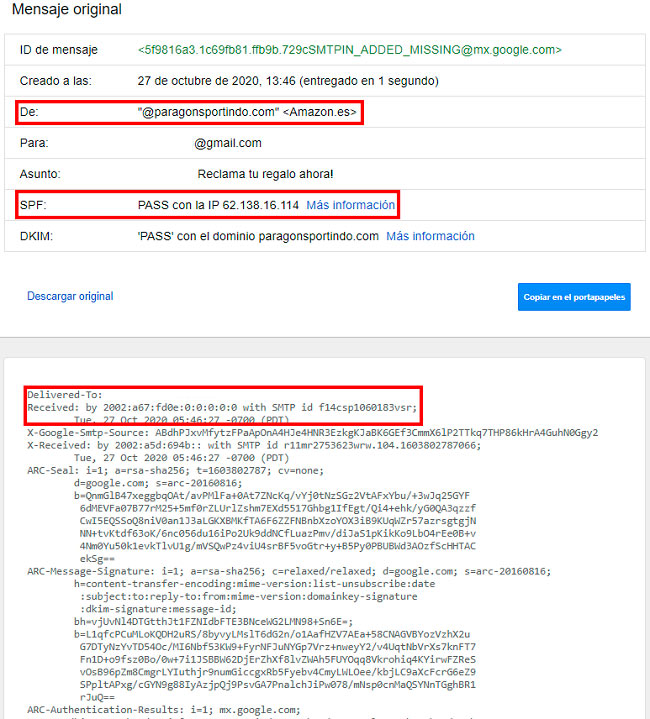

A partir de esta información podemos interpretar lo siguiente:

- Tiempo de envío. En la imagen podemos ver que el mensaje tardó 20 segundos desde que se envió hasta que llegó a nuestra bandeja de entrada. Cuanto más tiempo pase, más sospechoso será. En este caso puede no ser nada, pero ya debería alertarnos.

- Remitente. En el campo From observamos que la empresa nos ha escrito a través de un dominio que no coincide con ellos.

- Registros. Los campos SPF y DKIM nos sirven para comprobar si pasan el control de verificación. En este caso ha conseguido pasar el SPF, pero ha obtenido un error en DKIM.

¿Cómo nos podemos proteger?

Os dejamos algunos consejos para protegerse porque cualquier persona puede ser objeto de este ciberataque. Existen casos de spoofing gmail, spoofing hotmail, etc. Nadie está libre, no importa el tipo de correo electrónico que se utilice.

Nunca se debe hacer clic en enlaces a webs que soliciten autenticación. Ir directamente al dominio oficial (que escribiremos directamente con el teclado o buscaremos por Google) en el navegador y si es necesaria dicha autenticación la realizaremos directamente en la web.

- Revisar las cabeceras del correo como acabamos de ver en este post.

- Copiar y pegar el contenido de un mensaje de email en un motor de búsqueda. Si se ha empleado previamente en un ataque de phishing, alguien habrá dado la alerta y esté publicado en alguna página web.

- Si el correo electrónico tiene errores ortográficos o de puntuación… ¡Es fraude!

- No abrir archivos adjuntos de remitentes sospechosos y mucho menos si estos además son desconocidos.

- Emails en los que se ofrece dinero ─o cualquier otro servicio que suene demasiado bien─, por regla general serán una estafa.

- Aquellos correos que generan sensación de urgencia o peligro. Es habitual meter miedo al destinatario si no actúan con rapidez. Para comprobarlo, mejor llamar directamente a la empresa o persona que ha enviado el mail y comprobar qué es lo que sucede.

- Normalmente los correos no están maquetados de la forma original que vendría si es un correo legítimo. Por así decirlo, el correo no viene bonito. El logo parece que no está bien, el texto tiene saltos de línea que no deberían estar, etc.

- Antes de hacer clic en los enlaces que nos ponen, si ponemos el cursor encima de ellos (sin llegar a clicar) nos pondrá la dirección que vamos a abrir. Si no coincide con el dominio oficial, es una estafa. Por ejemplo, en el email anterior recibido de la Agencia Tributaria, podemos ver la dirección real donde está alojada la página fraudulenta (aunque cuando la abras verás que es idéntica a la original):