Miles de usuarios afectados por el robo de contraseñas y datos personales.

Los emails fraudulentos no descansan ni en época de pandemia, es más, se disparan aprovechando la necesidad del uso de ordenadores y correos debido al teletrabajo. Actualmente se ha detectado una agresiva campaña de phishing por parte de uno de los proveedores de Internet líderes del mercado, como es 1and1 IONOS. También ha vuelto el temido virus emotet, del que ya hablamos anteriormente en este blog.

Pero, ¿en qué consiste cada uno? ¿cómo es el correo que recibo? Todas estas preguntas y muchas más se hacen miles de usuarios y desde LOVE Studios os ayudamos a identificar emails fraudulentos y ver en qué consisten cada campaña.

Phishing 1and1 IONOS

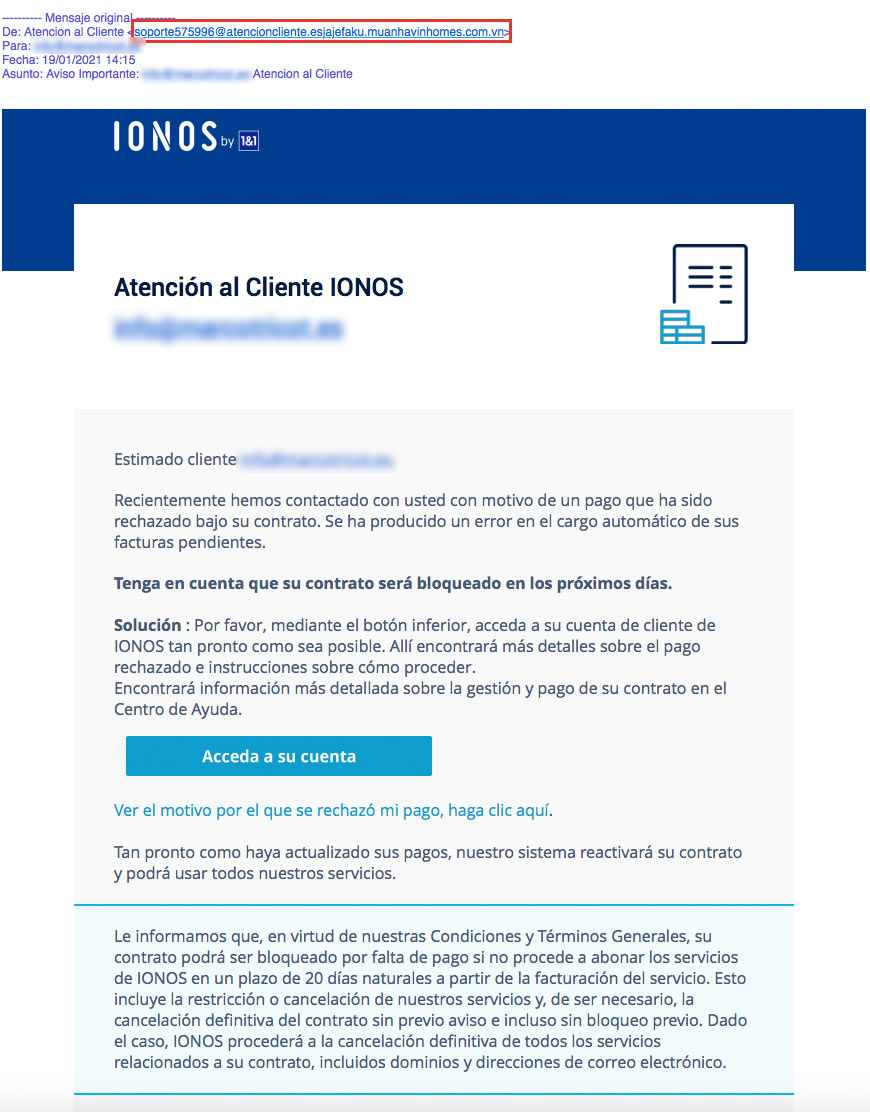

Esta campaña de emails fraudulentos lleva mucho en práctica pero últimamente se está haciendo más hincapié. Consiste en enviarte un email igual que el que podrías recibir auténtico de 1and1, diciendo que tu dominio ha sido bloqueado o que si no ingresas el dinero de X factura procederán a dar de baja tu contrato.

¿Por qué se hacen pasar por 1and1 IONOS?

Fácil, porque es la mayor empresa de hosting en Europa. Cuentan con más de 8 millones de contratos y alojan más de 12 millones de dominios en sus centros de datos en todo el mundo. Los hackers aprovechan el volumen tan alto de usuarios para enviar emails fraudulentos a millones de personas, dando por hecho que alguno de ellos tendrá un hosting contratado en 1and1. Lo cual, aprovechan la vulnerabilidad de esos clientes que tienen contrato con 1and1 para obtener el robo de usuario y contraseña y así pedir dinero por el desbloqueo de su página web…Total, si tu eres usuario de 1and1 y te envían un email calcado al que ellos envían, ¿por qué no fiarse? Esa es la cuestión.

¿Pero, como sé que no es 1and1?

Desde 1and1 IONOS han desarrollado una herramienta para identificar estos emails fraudulentos y así evitar sustos a cualquier persona. Si accedes a su servicio de validación a través de este enlace: https://phishing-contact.ionos.es podrás subir el correo electrónico o su contenido y el programa detectará si es válido o no. No te preocupes si no sabes cómo hacerlo, te lo explican paso a paso en el enlace.

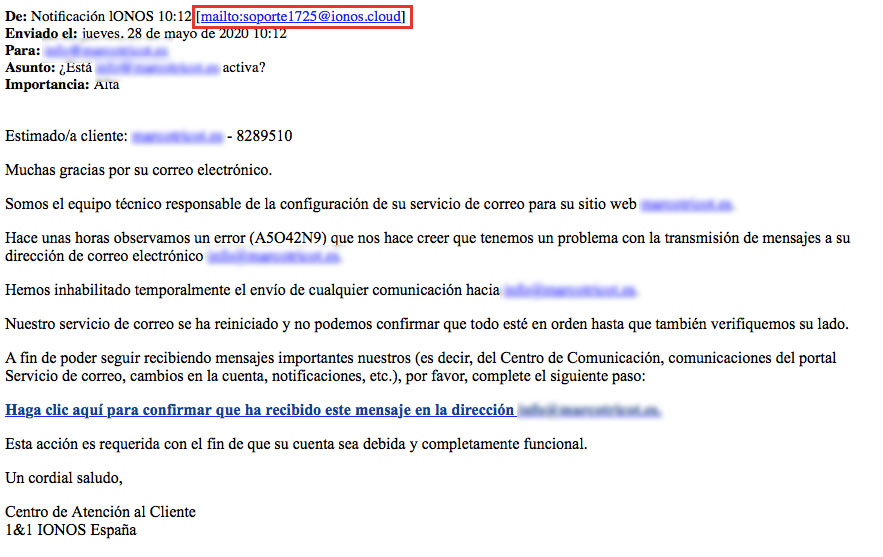

Otra manera de identificar que este email es falso es mirando el remitente, es decir, quién lo envía. Si observas que el remitente es distinto al dominio de ionos.es, es un email falso. Cuidado, porque pueden camuflar la letra O como el número 0 y parecer que es exactamente lo mismo, hay que mirarlo con lupa.

Además si ponemos el cursor encima del enlace que nos envían, podemos observar que la dirección de destino a la que vamos a ir es una página totalmente distinta a la de IONOS.

¿Qué pasa si doy mis datos?

Si finalmente picas en el anzuelo y accedes a la dirección que te indican y pones tu usuario y contraseña, habrán conseguido hacerse con tus datos. Para ello, te recomendamos llamar directamente a 1and1 IONOS o a la empresa que gestione tu página web o cuentas de correo. Ellos te ayudarán con una solución. Inmediatamente te recomendamos cambiar todas las contraseñas en aquellos sitios que utilices la misma para evitar que accedan a más sitios web y roben más datos tuyos.

Solución

Revisar detenidamente el correo. Fijarse en el remitente del dominio, si no es IONOS, ponerlo en conocimiento en la anterior herramienta de validación para evitar que se propague a otros usuarios. Ante la más mínima duda contacta con IONOS o la empresa que gestione tu página web para que te ayuden a identificar si es un email fraudulento.

Ejemplos de emails fraudulentos de 1and1 IONOS

A continuación te presentamos un par de modelos (aunque hay más muy parecidos) que hemos visto de emails fraudulentos, os remarcamos en un cuadrito rojo el remitente, para que podáis comprobar que es falso y no viene de IONOS.

Virus Emotet

En los últimos días se ha detectado desde el servicio de respuesta a incidentes de INCIBE-CERT un repunte del malware Emotet. En la campaña detectada, este tipo de troyano se propaga a través del envío de correos fraudulentos con el objetivo de que el receptor del mensaje descargue e instale un adjunto malicioso infectando el equipo con dicho malware. Por el momento hay constancia de que los adjuntos enviados son archivos con extensión .doc con macros maliciosas, pero podría también estarse enviando a través de enlaces contenidos en el cuerpo del correo mediante los que se descargan ficheros que provocan la infección.

Solución

Para evitar infecciones relacionadas con archivos de Office, es recomendable tener especial cuidado con los archivos descargados y nunca habilitar el modo de edición a no ser que se esté seguro de que es un archivo legítimo. Tampoco se deben nunca habilitar las macros de un documento Office que no se conozca su origen. Las siguientes imágenes muestran los mensajes de alerta de Office avisando sobre documentos con orígenes desconocidos y que contienen macros, respectivamente.

Las macros deben estar desactivadas por defecto, y únicamente deben activarse con conocimiento del usuario. Para ello, sigue las siguientes opciones:

- Archivo > Opciones > Centro de confianza > Configuración del Centro de confianza… > Deshabilitar las macros con notificación.

¿Qué pasa si he descargado y abierto el archivo?

Si has descargado y ejecutado el archivo, es recomendable que desconectes de la red interna de la empresa el dispositivo infectado y realices un escaneo de todo el equipo con el antivirus siguiendo las instrucciones marcadas por el mismo para eliminar el malware. Además, es recomendable que sigas estos consejos en caso de haber ejecutado el archivo Office:

- Mantener cualquier equipo identificado como afectado en una red aislada o desconectado de la red, para prevenir compromisos adicionales hasta asegurar que se ha eliminado la amenaza de los sistemas.

- Analizar todos los dispositivos de la organización, ya que puede que el malware haya conseguido infectar a más dispositivos.

- Cambiar las contraseñas tanto de los equipos como de los servicios a los que se podía acceder desde el dispositivo infectado.

- Revisar los programas instalados, prestando especial atención a aquellos de reciente instalación.

- Revisar los usuarios existentes en busca de los que se hayan creado recientemente, con especial cuidado a los que pertenecen al grupo administrador.

- Actualizar todo el software y sistema operativo a la última versión disponible.

- Nunca utilizar usuarios con permisos de administrador para realizar tareas que no tengan que ver con la administración de los dispositivos.

- Utilizar una firma electrónica en el correo para que tus contactos puedan identificarte inequívocamente.

Consejos a tener en cuenta

Para evitar ser víctima de este tipo de engaños, te recomendamos seguir estos consejos:

- No abras correos de usuarios desconocidos o que no hayas solicitado: elimínalos directamente.

- No contestes en ningún caso a estos correos.

- Revisa los enlaces antes de hacer clic, aunque sean de contactos conocidos.

- Desconfía de los enlaces acortados.

- Desconfía de los ficheros adjuntos, aunque sean de contactos conocidos.

- Ten siempre actualizado el sistema operativo y el antivirus. En el caso del antivirus, comprueba que está activo.

- Asegúrate de que las cuentas de usuario de tus empleados utilizan contraseñas robustas y no tienen permisos de administrador.

Además, es importante que realices periódicamente copias de seguridad. Guárdalas en una ubicación diferente y verifica que se realizan correctamente y que sabes recuperarlas. De esta forma, en el caso de vernos afectados por algún incidente de seguridad, podremos recuperar la actividad de nuestra empresa de forma ágil.

Ejemplos del virus Emotet